Las técnicas de suplantación de identidad por correo electrónico no son algo nuevo, aunque sus prácticas continúan estando presentes. Una reciente investigación dejó al descubierto que más de 30 plataformas para el manejo de e-mail serían vulnerables a un software denominado MailSploit. Aquí se puede ver el video de la explotación: https://www.youtube.com/watch?v=hwjUROtXV5I.

Mailsploit es un conjunto de vulnerabilidades que afectan a diversos clientes de correo para saltarse las medidas contra el ‘spoofing’ (suplantación de identidad) y DKIM o SPF (autenticación de los mensajes). Un listado de los clientes afectados puede encontrarse aquí, y afecta hasta a 30 diferentes.

Siendo realistas, a pesar que la forma de escribir de los usuarios puede entregar antecedentes de la veracidad de un mensaje, muchos usuarios siguen cayendo en el viejo truco del spoofing, o suplantación de dirección. Usualmente las técnicas de suplantación buscan parecerse a un servicio o dirección, especialmente de instituciones, donde el lenguaje suele ser formal. Imagínate que un correo malicioso llegue, efectivamente desde una dirección legítima. Peligroso.

El experto en seguridad informática, Sabri Haddouche, descubrió una serie de vulnerabilidades en varias plataformas para la gestión de correo electrónico. Por increíble que parezca, a pesar de que la mayoría de las aplicaciones ya utilizan protección anti spoofing, Haddouche logró aprovechar debilidades en las interfaces web para explotar los servicios. Entre las afectadas, encontramos Yahoo Mail, Apple Mail, ProtonMail, Thunderbird, AquaMail, TypeApp, entre otros.

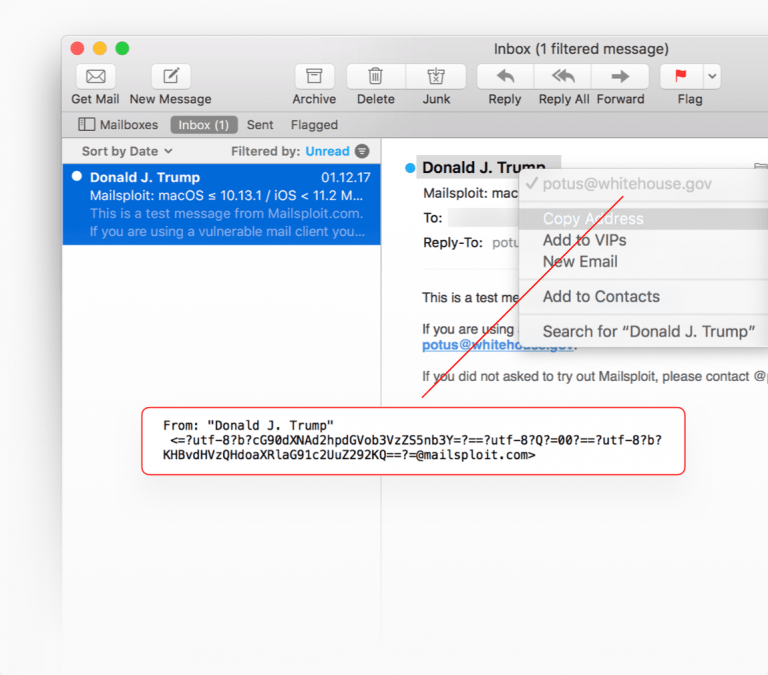

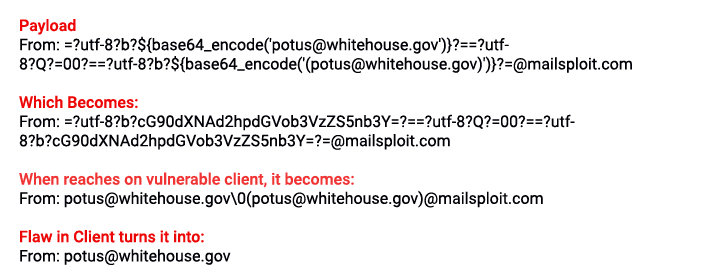

Haddouche presentó una demostración sobre los fallos creando un payload (carga útil) que afecta los headers de los correos, logrando enviar con éxito un email falso, nada más ni nada menos que desde una cuenta propiedad del Presidente de Estados Unidos. Así lo expuso en su sitio web:

Lamentablemente, el correo electrónico ya no es una forma muy segura de comunicarse. Hemos podido ver que gran cantidad de malware se propaga por mails. Generalmente se usan técnicas de ingeniería social para convencer a los usuarios de abrir archivos adjuntos que no son seguros; de esta forma se realiza el phishing.

La metodología usada por el investigador se resume en el sitio de MailSploit donde incluso alojó un demo para probarlo. En todo caso, Haddouche ya notificó a las compañías de los problemas, y varias ya han parcheado los errores (aunque no todas).

Cabe recordar que, aunque los errores se encuentren ya como solucionados en algunos clientes de correo, no todos han aplicado aún las correspondientes medidas correctivas.

Fuentes: Hispasec – Fayerwayer