Se ha descubierto que más de 14 millones de dispositivos Android infectados han hecho ganar más de 1,5 millones de dólares en ingresos publicitarios en sólo dos meses a los delincuentes.

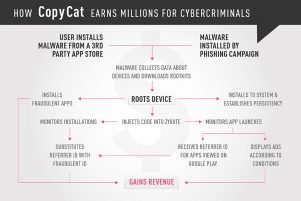

Con el nombre de CopyCat, este malware tiene la capacidad de enrutar los dispositivos infectados, establecer la persistencia e inyectar código malicioso en Zygote, el daemon responsable de lanzar aplicaciones en Android, proporcionando así acceso completo a los dispositivos infectados.

Según los investigadores , CopyCat ha infectado a más 14 millones de dispositivos, rooteando a casi 8 millones de ellos, tenía 3,8 millones de dispositivos publicando anuncios y 4,4 millones fueron utilizados para robar crédito por instalar aplicaciones en Google Play.

Aunque no hay evidencia de que el malware de CopyCat se haya distribuido en Google Play, los investigadores creen que millones de víctimas se infectaron a través de descargas de aplicaciones de terceros y ataques de phishing.

Al igual que Gooligan, CopyCat también utiliza “tecnología de vanguardia” para llevar a cabo diversas formas de fraude publicitario. Utiliza varios exploits, incluyendo CVE-2013-6282 (VROOT), CVE-2015-3636 (PingPongRoot) y CVE-2014-3153 (Towelroot) para afectar dispositivos que ejecutan Android 5.0 y versiones anteriores.

El éxito de la campaña indica claramente que millones de usuarios de Android siguen confiando en dispositivos viejos, sin parches y sin soporte.

CopyCat se hace pasar por una aplicación Android popular que los usuarios descargan de tiendas de terceros. Una vez descargado, el malware comienza a recopilar datos sobre el dispositivo infectado y descarga rootkits para ayudar a rootear el teléfono de la víctima.

Después, CopyCat inyecta código en el proceso de inicio de la aplicación de Zygote para instalar de forma fraudulenta aplicaciones y mostrar anuncios y generar ingresos. Luego instala aplicaciones fraudulentas directamente en el dispositivo, usando un módulo aparte, generando grandes ganancias para los creadores de CopyCat, dado un gran número de dispositivos infectados por el malware.

En sólo dos meses de tiempo, CopyCat ayudó a ganar más de $ 1,5 millones de dólares en ingresos. La mayoría de los beneficios (más de U$S 735.000) provino de casi 4.9 millones de instalaciones falsas en dispositivos infectados, que llegaron a mostrar hasta 100 millones de anuncios.

La mayoría de las víctimas se encuentran en India, Pakistán, Bangladesh, Indonesia y Myanmar, aunque más de 381.000 dispositivos estaban Canadá y más de 280.000 dispositivos en Estados Unidos también fueron infectados.

Aunque no hay evidencia directa sobre quién está detrás de la campaña de malware de CopyCat, los investigadores de Check Point señalaron a una firma china de anuncios como posible responsable de la distribución del malware.

Los investigadores encontraron varias conexiones entre CopyCat y la red de publicidad china MobiSummer, tales como:

* CopyCat y MobiSummer operan en el mismo servidor

* Varias líneas del código de CopyCat están firmadas por MobiSummer

* CopyCat y MobiSummer utilizan los mismos servicios remotos

* CopyCat no se dirigió a los usuarios chinos a pesar de que más de la mitad de las víctimas residían en Asia

En marzo de 2017, los investigadores de Check Point informaron a Google sobre la campaña de CopyCat, y el gigante de la tecnología ya ha actualizado Play Protect para bloquear el malware. Los usuarios de Android de dispositivos antiguos siguen siendo vulnerables al ataque de CopyCat, pero solo si descargan aplicaciones de tiendas de aplicaciones de terceros.

Fuente: SeguInfo – TheHackerNews